- Outeur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Laas verander 2025-01-22 17:15.

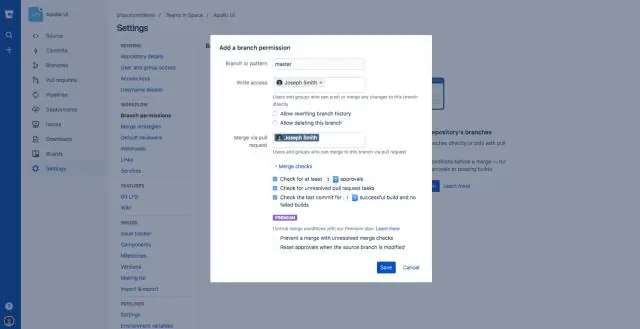

Rol - gebaseerde toegangsbeheer neem die voorregte verbonde aan elkeen rol in die maatskappy en karteer hulle direk in die stelsels wat gebruik word vir toegang tot IT-hulpbronne. Geïmplementeer behoorlik, dit stel gebruikers in staat om aktiwiteite uit te voer - en slegs daardie aktiwiteite - wat deur hul toegelaat word rol.

As u dit in ag neem, wat is rolgebaseerde toegangsbeheer. Hoe sou u dit implementeer?

Rol - gebaseerde toegangsbeheer (RBAC) is 'n metode om netwerk te beperk toegang gebaseer op die rolle van individuele gebruikers binne 'n onderneming. RBAC laat werknemers het toegang regte slegs op die inligting wat hulle nodig het doen hul werk en verhoed dat hulle toegang verkry inligting wat nie op hulle betrekking het nie.

Net so, hoe implementeer jy RBAC? RBAC: 3 stappe om te implementeer

- Definieer die hulpbronne en dienste wat jy aan jou gebruikers verskaf (d.w.s. e-pos, CRM, lêerdelings, CMS, ens.)

- Skep 'n biblioteek van rolle: Pas posbeskrywings by hulpbronne vanaf #1 wat elke funksie nodig het om hul werk te voltooi.

- Ken gebruikers aan gedefinieerde rolle toe.

In hierdie verband, wat is die voordeel van rolgebaseerde toegangsbeheer?

Die besigheid voordele van rol - gebaseerde toegangsbeheerrol - gebaseerde toegangsbeheer dek onder andere rol toestemmings, gebruiker rolle , en kan gebruik word om verskeie behoeftes van organisasies aan te spreek, van sekuriteit en voldoening, oor doeltreffendheid en koste beheer.

Wat is rolgebaseerde magtiging?

Rol - gebaseerde magtiging tjeks is verklarend - die ontwikkelaar sluit dit in in hul kode, teen 'n kontroleerder of 'n aksie binne 'n beheerder, en spesifiseer rolle waarvan die huidige gebruiker 'n lid moet wees om toegang tot die gevraagde hulpbron te verkry.

Aanbeveel:

Hoe word digitale handtekening geïmplementeer?

Om 'n digitale handtekening te skep, skep ondertekeningsagteware - soos 'n e-posprogram - 'n eenrigting-hash van die elektroniese data wat onderteken moet word. Die private sleutel word dan gebruik om die hash te enkripteer. Die geënkripteerde hash - saam met ander inligting, soos die hashing-algoritme - is die digitale handtekening

Hoe word die metode in Android Studio geïmplementeer?

Implementeer metodes van 'n koppelvlak of abstrakte klas Op die Kode-kieslys, klik Implementeer metodes Ctrl+I. Alternatiewelik kan jy enige plek in die klaslêer regskliek, dan klik Generate Alt+Insert, en kies Implementeermetodes. Kies die metodes om te implementeer. Klik OK

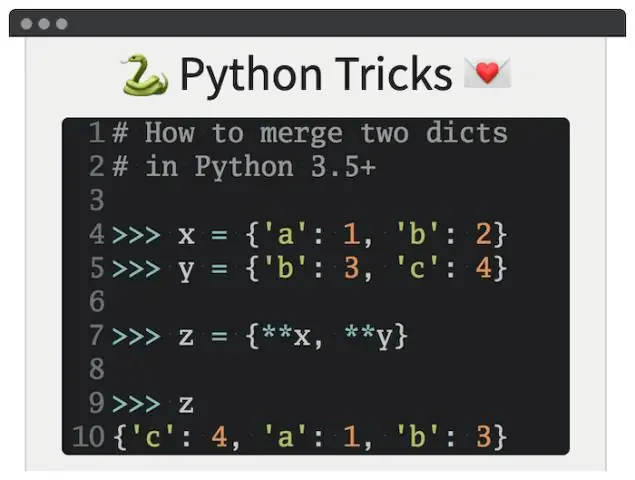

Hoe word woordeboeke in Python geïmplementeer?

Woordeboeke werk deur 'n hash-kode te bereken vir elke sleutel wat in die woordeboek gestoor is deur die ingeboude hash-funksie te gebruik. Die hash-kode wissel baie na gelang van die sleutel; byvoorbeeld, "Python" hashes na -539294296 terwyl "python", 'n string wat met 'n enkele bis verskil, hashes na 1142331976

Hoe word WebSockets geïmplementeer?

WebSockets word soos volg geïmplementeer: Kliënt maak HTTP-versoek na bediener met 'upgrade'-kopskrif op die versoek. As bediener instem tot die opgradering, ruil kliënt en bediener sekere sekuriteitsbewyse uit en die protokol op die bestaande TCP-sok word van HTTP na webSocket oorgeskakel

Wat is die voordeel van rolgebaseerde toegangsbeheer?

Die besigheidsvoordele van rolgebaseerde toegangsbeheer Rolgebaseerde toegangsbeheer dek onder andere roltoestemmings, gebruikersrolle, en kan gebruik word om verskeie behoeftes van organisasies aan te spreek, van sekuriteit en voldoening, oor doeltreffendheid en kostebeheer