Prosedure Vanaf 'n opdragprompt, voer die volgende opdrag uit om die sertifikaat in te voer: keytool.exe -import -alias [bediener] -lêer [bediener].der -sleutelwinkel ram.sleutelwinkel -storepass ibmram. Tik ja om die sertifikaat te aanvaar en druk Enter. Verifieer dat die sertifikaat by die sleutelstoor gevoeg is. Laas verander: 2025-01-22 17:01

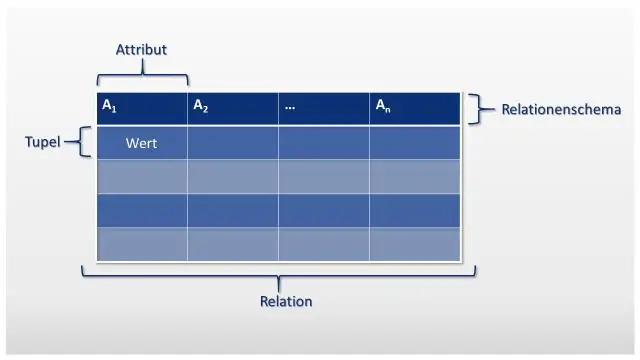

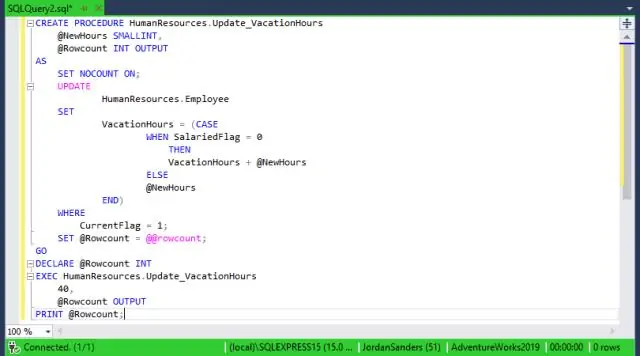

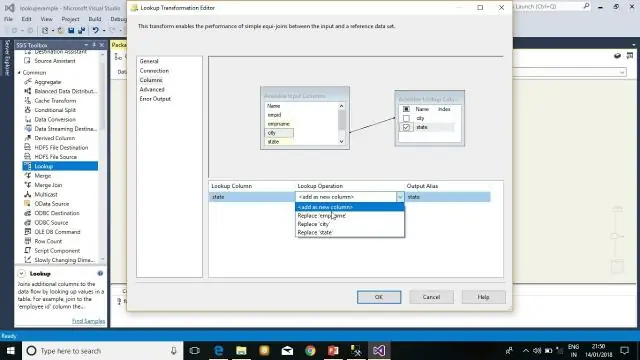

N Buitenste koppeling word gebruik om resultate terug te gee deur rye van twee of meer tabelle te kombineer. Maar anders as 'n innerlike aansluiting, sal die buitenste aansluiting elke ry van een gespesifiseerde tabel terugstuur, selfs as die aansluitingsvoorwaarde misluk. Laas verander: 2025-01-22 17:01

Docker-inprop is 'n 'Wolk'-implementering. Jy sal Jenkins-stelselkonfigurasie moet wysig (Jenkins > Bestuur > Stelselkonfigurasie) en 'n nuwe wolk van die tipe 'Docker' byvoeg. Stel Docker (of Swarm selfstandige) API URL op met vereiste geloofsbriewe. 'N Toetsknoppie laat jou verbinding met API is goed ingestel. Laas verander: 2025-01-22 17:01

Top tien sosiale wetenskaplike vrae Hoe kan ons mense oorreed om na hul gesondheid om te sien? Hoe skep samelewings effektiewe en veerkragtige instellings, soos regerings? Hoe kan die mensdom sy kollektiewe wysheid vergroot? Hoe verminder ons die 'vaardigheidsgaping' tussen swart en wit mense in Amerika?. Laas verander: 2025-01-22 17:01

Gekoppelde bedieners laat jou toe om aan ander databasisgevalle op dieselfde bediener of op 'n ander masjien of afgeleë bedieners te koppel. Dit laat SQL Server toe om SQL-skrifte uit te voer teen OLE DB-databronne op afgeleë bedieners met behulp van OLE DB-verskaffers. Laas verander: 2025-01-22 17:01

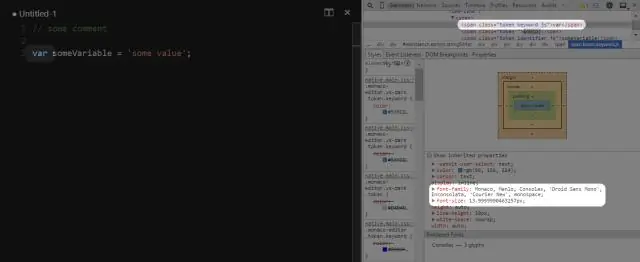

2 Antwoorde plaas dit in grysskaal (as geaktiveerde knoppies kleurvol is) maak dit ligter of plaas 'n deursigtige wit oorleg daaroor (as geaktiveerde knoppies oor die algemeen donker is) maak dit plat (as aktiveerknoppies 'n 3D-soort oppervlak het) moenie die uitlig nie knoppie wanneer jy daaroor beweeg (van geaktiveerde knoppies het daardie gedrag). Laas verander: 2025-01-22 17:01

N Sekuriteitskending vind plaas wanneer 'n indringer ongemagtigde toegang tot 'n organisasie se beskermde stelsels en data verkry. Kubermisdadigers of kwaadwillige toepassings omseil sekuriteitsmeganismes om beperkte gebiede te bereik. 'n Sekuriteitskending is 'n vroeë stadium-oortreding wat kan lei tot dinge soos stelselskade en dataverlies. Laas verander: 2025-01-22 17:01

THUNDERBIRD-GEBRUIKERS: Statusbalk-knoppie: Klik op die Tema Font & Size Changer-knoppie binne jou Thunderbird-statusbalk. Gereedskap-opsie: Kies Gereedskap-kieslys in die Thunderbird-kieslysbalk en klik op die opsie vir temalettertipe en -grootte-verandering. Laas verander: 2025-01-22 17:01

Een van die belangrikste redes waarom jy in 'n doeltreffende BI-stelsel moet belê, is omdat so 'n stelsel doeltreffendheid binne jou organisasie kan verbeter en gevolglik produktiwiteit kan verhoog. U kan besigheidsintelligensie gebruik om inligting oor verskillende departemente in u organisasie te deel. Laas verander: 2025-01-22 17:01

Spoed: Java is vinniger as Python Java is 25 keer vinniger as Python. Terselfdertyd klop Java vir Python. Java is die beste keuse vir die bou van groot en komplekse masjienleertoepassings vanweë sy uitstekende skaaltoepassings. Laas verander: 2025-01-22 17:01

Daar is twee tipes wysigers in Java: toegangswysigers en nietoegangswysigers. Die toegangswysigers in Java spesifiseer die toeganklikheid of omvang van 'n veld, metode, konstruktor of klas. Ons kan die toegangsvlak van velde, konstruktors, metodes en klas verander deur die toegangswysiger daarop toe te pas. Laas verander: 2025-06-01 05:06

Net soos hul funksie-eweknieë, word JavaScript-klasverklarings opgehef. Hulle bly egter ongeïnisialiseer tot evaluering. Dit beteken effektief dat jy 'n klas moet verklaar voordat jy dit kan gebruik. Laas verander: 2025-01-22 17:01

Hiërargiese groepering kan groot data nie goed hanteer nie, maar K Beteken groepering kan. Dit is omdat die tydskompleksiteit van K Means lineêr is, d.w.s. O(n) terwyl dié van hiërargiese groepering kwadraties is, d.w.s. O(n2). Laas verander: 2025-01-22 17:01

Voer instel terminaal in om na Global Configuration Mode te gaan. Voer config-register 0x2102 in. Voer einde in en voer dan die skryf uitvee-opdrag in om die huidige opstartkonfigurasie op die router uit te vee. Laas verander: 2025-06-01 05:06

3D Studio Max lisensieer kleinhandel vir $1,545/jaar of $195/maand as 'n deurlopende intekening. Dit is die ateljeeprys wat vir baie solopreneurs en kleiner ateljees daar buite 'n bietjie moeilik is om te sluk. Die 3DS Studio Max en Maya Indie-lisensies is beskikbaar vir $250/jaar, per lisensie. Dit is; albei sal $500 kos. Laas verander: 2025-01-22 17:01

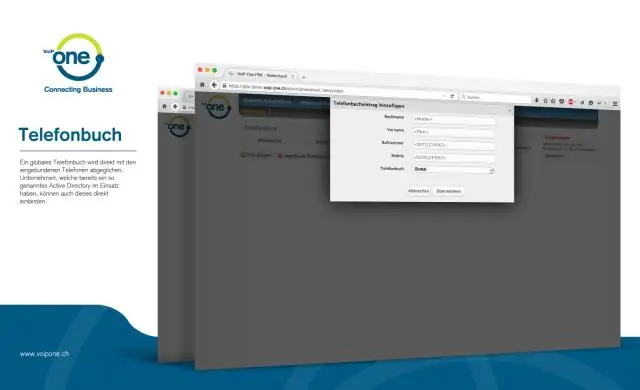

Bel om 'n telefoonboek te bestel. Dex Media bied een gratis gids aan landlyn-intekenare met Verizon, FairPoint en Frontier. Jy kan een bestel deur hulle by 1-800-888-8448 te bel. Wanneer beskikbaar, maak seker dat jy aandui of jy die Engelse of Spaanse weergawe wil hê. Laas verander: 2025-06-01 05:06

Kort grepe: 'n Ping-pakkie kan ook misvorm word om ontkenningsaanval uit te voer deur deurlopende ping-pakkies na die teiken-IP-adres te stuur. 'n Deurlopende ping sal bufferoorvloei by die teikenstelsel veroorsaak en sal veroorsaak dat die teikenstelsel ineenstort. Maar ping-opdrag kan ook vir ander doeleindes gebruik word. Laas verander: 2025-01-22 17:01

Wat om te doen as jy op jou MacBook mors, trek dadelik jou toestel uit. Skakel die skootrekenaar af. Met die skerm nog oop, draai die skootrekenaar onderstebo. Verwyder die battery. Met die rekenaar onderstebo, dep die area liggies met 'n papierhanddoek. Laas verander: 2025-01-22 17:01

Drie vangblokke vang die uitsonderings op en hanteer dit deur die resultate aan die konsole te vertoon. Die Common Language Runtime (CLR) vang uitsonderings op wat nie deur vangblokke hanteer word nie. Laas verander: 2025-01-22 17:01

VIDEO Vervolgens kan 'n mens ook vra, hoe stel ek my Barbie Droomhuis terug? Om herstel Hallo Droom huis na fabrieksinstellings, druk en hou die praat-knoppie en druk die reset skakel met 'n skuifspeld. Hou aan hou die praat-knoppie totdat dit oor ongeveer 3 sekondes flits.. Laas verander: 2025-01-22 17:01

N Relasionele databasis is 'n stel formeel beskryfde tabelle waaruit toegang tot data verkry kan word of op baie verskillende maniere saamgestel kan word sonder om die databasistabelle te herorganiseer. Die standaard gebruikers- en toepassingsprogrammeringskoppelvlak (API) van 'n relasionele databasis is die Structured Query Language (SQL). Laas verander: 2025-01-22 17:01

Skakel jou iPod touch aan en stel dit op. Druk en hou die Slaap/Wak-knoppie in totdat die Apple-logo verskyn. As iPod touch nie aanskakel nie, sal jy dalk die battery moet laai. Doen een van die volgende: Tik Stel handmatig op en volg dan die opstelinstruksies op die skerm. Laas verander: 2025-01-22 17:01

Eksponensiële Looptyd. Die stel probleme wat deur eksponensiële tydalgoritmes opgelos kan word, maar waarvoor geen polinoomtydalgoritmes bekend is nie. Daar word gesê dat 'n algoritme eksponensiële tyd is, as T(n) bobegrens is deur 2poly(n), waar poli(n) een of ander polinoom in n is. Laas verander: 2025-01-22 17:01

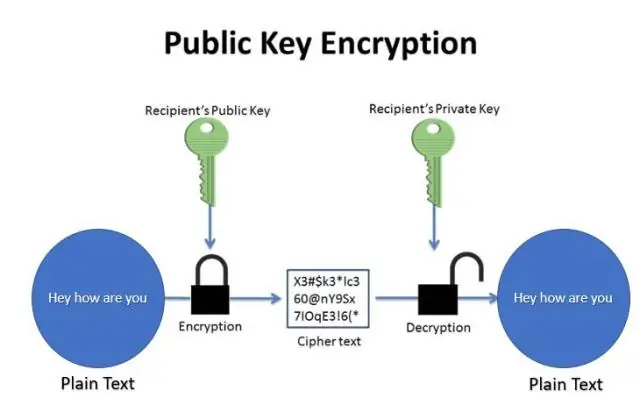

Die sender skryf 'n gewone teksboodskap en enkripteer dit met 'n geheime sleutel. Die geënkripteerde boodskap word na die ontvanger gestuur, wat die boodskap met dieselfde geheime sleutel kan dekripteer. Hoe werk asimmetriese sleutelkodering? Die sender skryf 'n boodskap en enkripteer dit met 'n publieke sleutel. Laas verander: 2025-01-22 17:01

Beste PowerPoint Template Gallery Invictus PowerPoint Template. Ligte besigheids PowerPoint-sjabloon. Gloeilamp-idee PowerPoint-sjabloon. Inhoudsopgawe Skyfies vir PowerPoint. Missie en Visie PowerPoint-sjabloon. Besigheidsgevallestudie PowerPoint-sjabloon. 30 60 90 Dae Plan PowerPoint Sjabloon. Laas verander: 2025-01-22 17:01

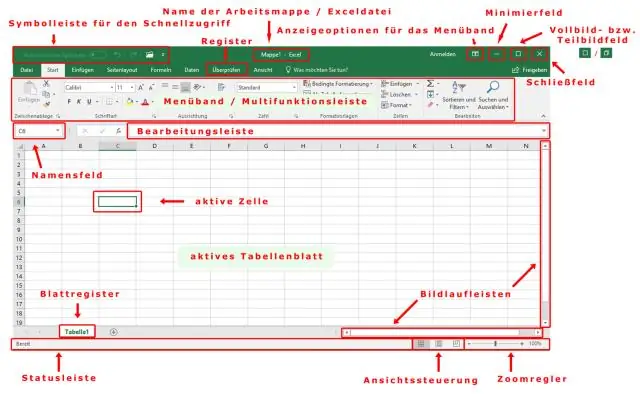

Wanneer jy Word, Excel of PowerPoint oopmaak, is die Standaard- en Formatering-nutsbalke by verstek aangeskakel. Die Standaardnutsbalk is net onder die spyskaartbalk geleë. Dit bevat knoppies wat opdragte soos Nuwe, Maak oop, Stoor en Druk voorstel. Die Formatering-nutsbalk is by verstek langs die Standaard-nutsbalk geleë. Laas verander: 2025-01-22 17:01

Om dit te doen, gaan na die Windows Phone-instellings. Gaan na oor, blaai dan na onder en tik op 'herstel jou foon' en bevestig die waarskuwing. Dit sal jou foon skoonvee. Waarskuwing: As jy 'n fabriekterugstelling doen, vee ALLES van jou foon af. Laas verander: 2025-01-22 17:01

Met threading word gelyktydigheid bereik met behulp van veelvuldige drade, maar as gevolg van die GIL kan slegs een draad op 'n slag loop. In multiverwerking word die oorspronklike proses gevurk in veelvuldige kinderprosesse wat die GIL omseil. Elke kinderproses sal 'n kopie van die hele program se geheue hê. Laas verander: 2025-01-22 17:01

Selfone is die perfekte manier om in verbinding te bly met ander en bied die gebruiker 'n gevoel van sekuriteit. In die geval van nood, kan 'n selfoon help om jou vinnig te bereik en moontlik lewens red. Die belangrikheid van selfone gaan egter veel verder as persoonlike veiligheid. Laas verander: 2025-01-22 17:01

Watter een jy ook al verkies, jy kan dit maklik by die Family Hub voeg. Tik net die Apps-ikoon om al die beskikbare toepassings van die Hub te sien. Raak en hou dan die toepassing wat jy by die tuisskerm wil voeg, vas. 'n Opspringkieslys sal verskyn; jy kan óf Voeg by tuisblad tik om 'n toepassingikoon te skep, óf Voeg legstuk by tik. Laas verander: 2025-01-22 17:01

Baie is dalk nie heeltemal weg nie, maar sommige van die hoër-end hommeltuie is toegerus met gevorderde gesigsherkenningstegnologie. Met hierdie tegnologie kan 'n hommeltuig netjiese dinge doen soos om jou te volg, om jou te wentel of selfs op jou glimlag te fokus om 'n uitstekende selfie met die aanboordkamera vas te vang. Laas verander: 2025-01-22 17:01

Gaan in die AWS-konsole na Dienste > SNS > Subskripsies > Skep intekeninge. In die Onderwerp ARN-veld, voer die ARN-waarde van die SNS-onderwerp in wat jy geskep het. Kies die protokol as Amazon SQS. In die Eindpunt-veld, voer die ARN-waarde van die SQS-waglys in en skep 'n intekening. Laas verander: 2025-01-22 17:01

Soos enige e-posrekening, kan dit probleme ondervind om af en toe boodskappe te stuur. 'n Ongeldige ontvangerfout beteken dat jou boodskap nie suksesvol afgelewer kon word nie. Afhangende van die tipe boodskap wat jy gestuur het, kan dit beteken dat een van verskeie dinge verkeerd geloop het. Laas verander: 2025-01-22 17:01

Hier is 'n paar natuurlike behandelings wat jy kan probeer vir termietbeheer: Aalwurms. Aalwurms is parasitiese wurms wat daarvan hou om aan termiete te smul. Asyn. Asyn is die wondermateriaal vir jou huis. Borates. Oranje olie. Nat karton. Sonlig. Omtrekversperring. Tref voorkomende maatreëls. Laas verander: 2025-06-01 05:06

SQL Tussen Sintaksis KIES Kolom(e) FROM tabelnaam WHERE kolom TUSSEN waarde1 EN waarde2; Deur die bogenoemde sintaksis te gebruik, kan ons waardes definieer as deel van TUSSEN operateur. Die sintaksis wat hierbo genoem word, bly ook dieselfde vir gebruik met 'n numeriese waarde, tekswaarde en datumwaarde. Laas verander: 2025-01-22 17:01

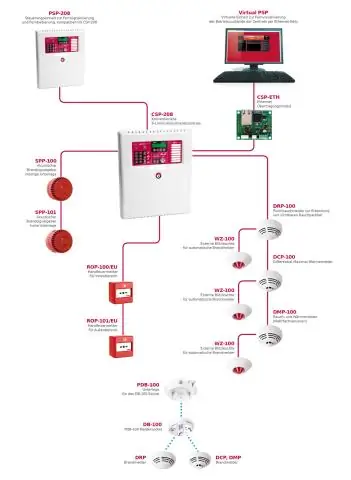

N Beheermodule is die uitsetkant. Dit aktiveer waarskuwingstoestelle soos 'n klok of horing. Dit kan ook skakels aktiveer wat gekoppel is aan outomatiese deursluiters, hysbakkontroles, brandonderdrukkingstelsels, rookuitwerpers, en dies meer. Wat doen die 3 alarm, 2 alarm, ens. Laas verander: 2025-01-22 17:01

Die conn, ook gespel cun, conne, cond, conde en cund, is die handeling om 'n skip se bewegings te beheer terwyl hy op see is. Laas verander: 2025-06-01 05:06

Begin toepassing Skep 'n ASP.NET Web API-projek. Binne Visual Studio, kies 'Lêer' -> 'Nuwe projek'-kieslys. Stel die Web API-projek op om die plaaslike IIS te gebruik. Regskliek in die 'Solution Explorer'-venster op 'webDemo'-projek en klik op die 'Properties'-kieslys-item. Laas verander: 2025-01-22 17:01

Rysteekproeftransformasie in SSIS bied 'n opsie om die aantal rye te spesifiseer wat jy van die databron wil haal. Rysteekproeftransformasie in SSIS sal die hele data van 'n bron af neem, en dit onttrek lukraak die geselekteerde aantal rye. Laas verander: 2025-01-22 17:01

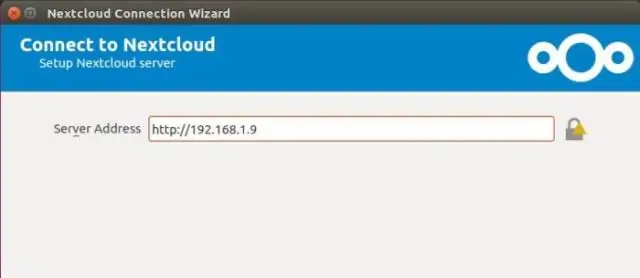

Selfdoen-wolkberging is gewoonlik kliënt-bedienersagteware, oopbron of betaald, wat jou help om jou eie wolk op te stel en in stand te hou. U kan 'n paar selfdoen-wolkbergingsoplossings op netwerkgehegte bergingstoestelle stel of die opsies gebruik wat deur ons beste webgasheerverskaffers aangebied word. Laas verander: 2025-01-22 17:01