- Outeur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Laas verander 2025-01-22 17:14.

Hier is 5 stappe om jou stelsel deur bedreigingsmodellering te beveilig

- Stap 1: Identifiseer sekuriteitsdoelwitte.

- Stap 2: Identifiseer bates en eksterne afhanklikhede.

- Stap 3: Identifiseer vertrouensones.

- Stap 4: Identifiseer potensiaal dreigemente en kwesbaarhede.

- Stap 5: Dokumenteer bedreigingsmodel .

Hiervan, wat is bedreigingsmodelleringsproses?

Bedreigingsmodellering is 'n prosedure vir die optimalisering van netwerksekuriteit deur doelwitte en kwesbaarhede te identifiseer, en dan teenmaatreëls te definieer om die gevolge van, te voorkom of te versag, dreigemente aan die stelsel. Die sleutel tot bedreigingsmodellering is om te bepaal waar die meeste moeite gedoen moet word om 'n stelsel veilig te hou.

Ook, wanneer moet jy bedreigingsmodellering uitvoer? Bedreigingsmodellering: 12 beskikbare metodes

- Bedreigingsmodelleringsmetodes word gebruik om te skep.

- Baie bedreigingsmodelleringsmetodes is ontwikkel.

- Bedreigingsmodellering moet vroeg in die ontwikkelingsiklus uitgevoer word wanneer potensiële probleme vroeg opgespoor en reggestel kan word, wat 'n baie duurder oplossing in die toekoms voorkom.

As u dit in ag neem, wat is drie maniere waarop mense Threat Modeling kan begin?

Jy sal begin met baie eenvoudig metodes soos om te vra “wat is jou bedreigingsmodel ?” en dinkskrum oor dreigemente . Dit kan vir 'n sekuriteitskenner werk, en hulle kan vir jou werk. Van daar af sal jy leer oor drie strategieë vir bedreigingsmodellering : fokus op bates, fokus op aanvallers en fokus op sagteware.

Watter instrument kan gebruik word vir bedreigingsmodellering?

OWASP Bedreiging Draak is web-gebaseerde en maklik om te gebruik en aanneem. Hierdie instrument is die eerste werklike oopbronproduk wat gebruik kan word te maak bedreigingsmodellering 'n werklikheid in alle organisasies. Mike Goodwin is die skrywer van Bedreiging Draak.

Aanbeveel:

Hoe doen jy 'n forEach-lus in Java?

Vir-elke lus in Java Dit begin met die sleutelwoord vir soos 'n normale vir-lus. In plaas daarvan om 'n lustoonbankveranderlike te verklaar en te inisialiseer, verklaar jy 'n veranderlike wat dieselfde tipe is as die basistipe van die skikking, gevolg deur 'n dubbelpunt, wat dan deur die skikkingsnaam gevolg word

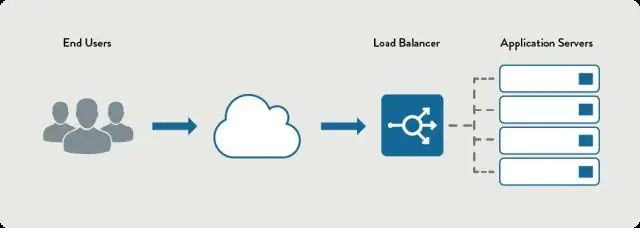

Hoe doen jy vragbalansering?

Lasbalanseringsalgoritmes Round Robin – Versoeke word opeenvolgend oor die groep bedieners versprei. Minste verbindings – 'n Nuwe versoek word na die bediener gestuur met die minste huidige verbindings na kliënte. Minste tyd – Stuur versoeke na die bediener wat gekies is deur 'n formule wat die

Hoe doen jy foutopsporing?

Hier is 'n paar vinnige wenke oor hoe om daardie foute doeltreffend te bestuur en op te spoor! Stap 1: Maak dit maklik. Stap 2: Definieer jou fout. Stap 3: Organiseer en beveilig jou foute. Stap 4: Stel 'n proses op vir dop. Stap 5: Maak seker jy het inkoop van jou hele span

Hoe doen ek navraag oor 'n SQL-bediener?

Volg hierdie stappe om 'n gekoppelde bediener te skep: Bedienervoorwerpe -> Gekoppelde bedieners -> Nuwe gekoppelde bediener. Verskaf afstandbedienernaam. Kies Remote Server Type (SQL Server of Other). Kies Sekuriteit -> Word gemaak deur hierdie sekuriteitskonteks te gebruik en verskaf aanmelding en wagwoord van afgeleë bediener. Klik OK en jy is klaar

Wat is bedreigingsmodellering in kuberveiligheid?

Bedreigingsmodellering is 'n prosedure vir die optimalisering van netwerksekuriteit deur doelwitte en kwesbaarhede te identifiseer, en dan teenmaatreëls te definieer om die uitwerking van bedreigings vir die stelsel te voorkom of te versag